SAHER ®

ISAC “Information Sharing and Analysis Center”

SAHER Framework

Au cours de ces dernières années, Nous avons vécu des risques potentiels suite à des attaques cybernétiques sophistiqués et parfois non prédictibles et qui montrent que plusieurs acteurs malveillants ont la capacité de compromettre ou de contrôler des millions de systèmes informatiques appartenant aux gouvernements, aux entreprises privées et aux citoyens ordinaires.

Dans le cadre de veille sur la protection des infrastructures informationnelles critiques, l’Agence Nationale de Sécurité Informatique (ANSI) et sa structure opérationnelle (TunCERT) travaillent depuis des années sur le développement d’un centre d’Analyse et de partage de l’information appelé ISAC « Information Sharing and Analysis Center » dont ces principaux rôles sont la collecte, l’analyse et le partage des évènements liés à la cyber-sécurité.

Rôles de l’ISAC

L'ISAC est une compilation de plusieurs outils qui intègre des éléments techniques et des composants de gestion des flux d'information afin de rassembler des données relatives à la cyber-sécurité qui seront analysés avec des méthodes intelligentes. Ce qui permet d'évaluer et de mesurer les risques et les menaces et d'analyser les impacts sur les différents composants du cyberespace national. L'ISAC représente donc un système de support décisionnel pour aider à mesurer le niveau d’alerte de sécurité national à partir d'une énorme quantité d'événements analysés.

Parmi les objectives de l’ISAC :

- Mesurer la température (niveau d’alerte) de cyberespace national, par l’extraction des indicateurs globaux informant sur les menaces potentiels.

- Fournir une plateforme de suivi des attaques cybernétique et permettant d’offrir un support d’investigation pour les incidents de sécurité informatique.

- Implémenter et développer des solutions de détection et retraçage des attaques cybernétique en utilisant des technologies avancées tel que les systèmes de détection d'intrusion distribués (D-IDS), les réseaux de pots de miels (Honeynet) et les capteurs de trafics malicieux (sensors).

- Surveiller les nœuds critiques, comme les serveurs des FAI (DNS, Mail) et les routeurs Internet, afin de détecter les anomalies et les intrusions qui peuvent résulter des attaques cybernétiques.

- Détecter les attaques qui ciblent les sites Web hébergés dans le cyberespace national. En effet, les applications web sont les premières cibles des attaques, et surtout les sites d’e-commerce qui représentent des enjeux économiques.

- Développer un système de détection des propagations virales (virus, botnets, torjans) à l’échelle national afin d’identifier les sources d’infection, les types des malwares et les contrôleurs des bots et implémenter des mécanismes de clean-up en partageant les sources des données avec les FSI.

- Construire une base de connaissances (les types d'attaques, les exploits, les sources d'attaques, les listes noire, les ports ciblés, les vulnérabilités exploitées) qui constituent les ressources de partage.

- Améliorer les capacités de surveillance et de détection, afin d'assurer une meilleure visibilité sur le cyberespace.

La plateforme nationale de la supervision des attaques cybernétiques « SAHER » :

SAHER représente la plateforme technique de l'ISAC au niveau de TunCERT; qui regroupe un ensemble d'outils techniques développés dans d'un environnement open source.

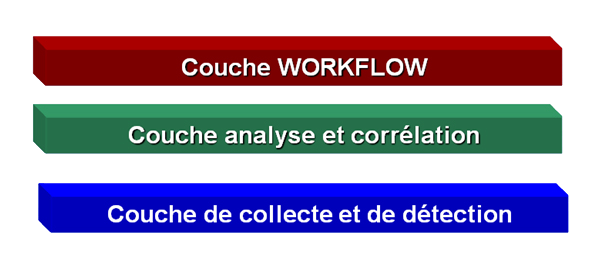

SAHER se compose de trois principales couches qui sont la couche de collecte et de détection (Information Gathering), la couche d'analyse et corrélation (Information Analysis) et la couche workflow (Information Sharing):

Figure 1: Plateforme SAHER à trois couches

Figure 1: Plateforme SAHER à trois couches

- Le collecte d'information (Information gathering): An niveau de ce processus on doit identifier les sources potentielles, qui sont les plus exposés et qui fournissent des données importantes, comme les fournisseurs de services Internet (FSI/ISP), le gouvernement, les hautes institutions ; les données collectées peuvent prendre différentes formes:

- Alerte générée par des capteurs « sensors/collectors » (IDS, antivirus, pare-feu ...).

- Le signalement des incidents.

- Incident rapporté par les outils de sécurité.

- Information sur la propagation des malwares.

- Détection d’anomalie sur un système critique.

- Donnée reçue par une entité externe (les CERTs internationaux, les Organisations coopérants, des Laboratoires de recherche en sécurité...).

Le processus de collecte doit établir des canaux d'échange de données en tenant compte des principales exigences de protection tel que la disponibilité et la confidentialité de ces données.

Différents types de moyen de communication peut être utilisés (e-mail, Virtual Private Network, DSL ...) le choix technologique dépend du type des données collectées.

Le système doit fournir une plateforme centralisé et accessible pour contenir une énorme quantité d'événements de sécurité collectées automatiquement ou manuellement.

- Analyse de l'information (Information Analysis): l’objective de ce processus est d’extraire les événements de sécurité les plus significatifs à partir des données brutes, et de fournir des indicateurs renseignant sur les menaces potentielles au niveau du réseau surveillé. Le traitement de l'information doit poursuivre les phases suivantes:

- Normalisation: le processus de collecte fournit une énorme quantité de données ayant des formats hétérogènes, donc nous avons besoin de définir un formulaire standard qui peut être utilisé des événements de sécurité unifiés sans report sur leur contenu, les sources ou les méthodes de collecte. La normalisation est une phase sensible qui devrait être bien étudié pour garantir l'exactitude des données recueillies à travers la mise en place de différents parseurs et traducteur reconnaissable avec les types et les formats des événements collectées.

- Filtrage: Un processus de filtrage automatiques doit être défini afin d'éliminer les données inutiles. Il s'agit d'une étape facultative, en fait, ces événements seraient éliminés d'office au cours des phases suivantes.

- Priorisation : Ce processus permet de déduire la priorité de l'événement de sécurité en fonction de son type, la source de l'attaque ainsi que sa cible. La définition des priorités est une partie de la phase de prétraitement, en fait, les sources de données doivent être examinés en fonction de leur importance et doivent comprendre une base de connaissances décrivant les diverses classifications des événements. Cette phase représente une partie importante du processus filtrage et nécessitera une mise à jour continue de sa base de connaissances.

- L'évaluation des risques: Le risque peut être défini comme la probabilité d'occurrence d'une menace supplémentaire pour un événement particulier. En d'autres termes dans cette phase on va vérifier si la menace est réelle ou non. L'importance accordée à un événement dépend principalement de trois facteurs:

- Le taux importance accordée à la source d'information.

- La menace représentée par l'événement.

- La probabilité que l'événement se produira.

- Corrélation: Ce processus permet de trouver des relations entre des événements indépendants. Il permettra d'identifier les attaques invisibles inondées dans un énorme flux d'événements ou de réduire les faux positifs. La corrélation utilise plusieurs techniques pour le traitement des données y compris certains moteurs d'analyse basé sur des algorithmes sophistiqués.

- Annoncement des alertes: Il s'agit d'une illustration des événements remarquables et de leur gravité. Cette illustration peut prendre différents formats en fonction du type d'informations à signaler et de sa gravité (graphique, Email, SMS ...).

- Partage (Sharing): L’objectif de ce processus est de mettre le résultat de l'analyse des informations à la disposition des superviseurs et des analystes, avec une évaluation des risques sur les menaces potentielles. Le système de partage devrait fournir une classification des données de fonction de leur ordre d'importance. Les intervenants peuvent être:

- Les administrateurs de réseau, qui peuvent accéder à l'information sur la menace encourue, ou à l'information sur des menaces plus généralisées.

- Des professionnels, y compris des personnes extérieures au projet qui peuvent bénéficier d'un accès à l'information générale indiquant sur l'état de la sécurité globale du cyberespace dans lequel ils opèrent.

- Les Décideurs, qui peuvent accéder à des indicateurs globaux et des statistiques indiquant les risques et les menaces existantes.

- La communauté nationale, qui peut être averti en cas de risques majeurs, comme les propagations massives de malwares.

- Le système de partage doit fournir certains canaux de communication, afin de permettre l'échange d'informations avec toutes les communautés ciblées: Mailing-list, site web, médias, ...

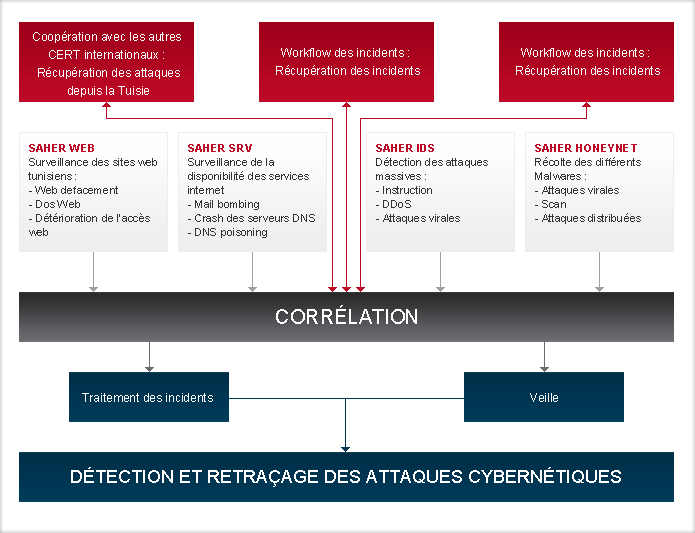

Les composants de SAHER:

La figure suivante montre les interactions entre les différents composants du système SAHER :

« SAHER Magazine » est un magazine consacré à la sécurité informatique sous tous ses aspects : nous traitons aussi bien des articles relevant des perspectives techniques et scientifiques que des sujets relatifs aux menaces informatiques visant notre cyberespace national. Cette complémentarité fait de notre magazine une revue capable d’appréhender la complexité croissante des systèmes d’information, et les problèmes de sécurité qui l’accompagnent.

SAHER Magazine est destiné au personnel de l’ANSI en un premier temps, et les professionnels du secteur par la suite, elle propose des articles complets et pédagogiques afin d’anticiper au mieux les risques et les menaces qui peuvent toucher notre cyberespace en proposant à chaque fois des recommandations à suivre.

Rédigée par l'équipe ISAC de l'ANSI, cette 12e édition vous propose des articles pertinents qui traitent les nouveautés relatives à la sécurité informatique aussi bien à l'échelle nationale qu'internationale. Plusieurs Sujets ont été aussi présentés comme:

- Zerologon : la vulnérabilité qui a touche les machines Windows

- La vague d'attaques Meow qui a détruit des milliers de bases de données.

- Rétrospective en images des événements ayant eu lieu en 2020.

Dans notre 11e numéro, un dossier complet qui présente la plateforme_nationale de détection précoce des cyberattaques est proposé en couverture. Les articles suivants ont aussi été présentés:

- La vulnérabilité SMBGhost

- La vague de phishing qu'a connu le cyberespace tunisien durant le confinement sanitaire.

- La faille touchant Cisco Smart Install (SMI).

Cette nouvelle édition est axée sur les circonstances qui entourent la propagation du virus Corona et vous offre des guides pour sécuriser votre environnement de télétravail ainsi que la sécurité des mots_de_passe mais aussi les articles suivants :

- Trojan Houdini : Analyse et recommandations

- RYUK : Le ransomware le plus rentable du moment

- Guides pour sécuriser vos achats en ligne

Dans notre 9e édition, nous vous proposons les articles suivants :

- Rétrospective de l'année 2019 : événements et workshops

- Top 10 des tendances en cybersécurité à surveiller en 2020

- Zeppelin : un ransomware qui cible les compagnies de technologies et de santé

- L'intelligence artificielle : nouvelle arme des pirates

Dans cette édition du mois d'Octobre 2019, au fil des rubriques, vous pouvez découvrir les actualités concernant les Cyber_menaces ainsi que les nouveaux #outils pour s'en protéger. De plus, SAHER Magazine vous offre la possibilité de découvrir le nouveau Malware "NoderSok" qui cible les machines tournant sous Windows et les transforme en des proxys zombies.Enfin, cette nouvelle édition vous propose, aussi, un retour en images sur les différents événements relatifs à la cybersécurité ainsi qu'un dossier dédié à la #communauté de la sécurité informatique en Tunisie.

- Retour en images sur l'événement TAIEX

- Présentation de l'outil Auto-évaluation https://mmsi.ansi.tn

- Retour en images sur la participations de l'ANSI (GFCE, ITU)

Dans cette édition du mois de Septembre 2019, au fil des rubriques, vous pouvez découvrir les actualités concernant les Cyber_menaces ainsi que les nouveaux outils pour s'en protéger. De plus, SAHER Magazine vous offre la possibilité de découvrir :

- La nouvelle variante du Malware "EchoBot"

- Les nouvelles attaques de type DDos exploitant le protocole "Ws-Discovery"

- Un dossier complet dédié au attaques de "Hameçonnage" courantes.